طريقة أحد الباحثين في إكتشاف ( ثغرة SSRF بشركة FaceBook ) ومكافأته بمبلغ 37500 ريال .

نشرحها بالتفصيل ، بإذن الله ماتطلع من الموضوع إلّا وأنت فاهم كل الخطوات 👍🏻

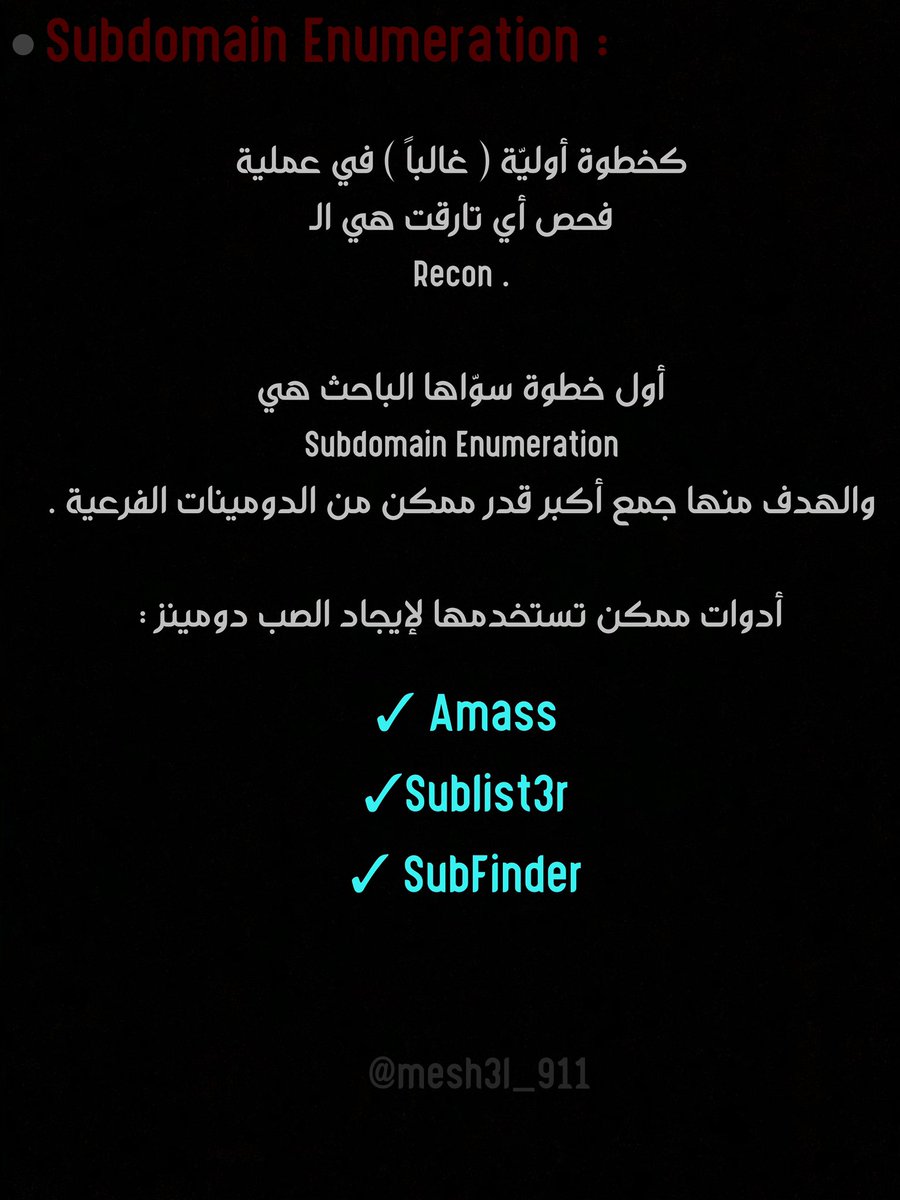

1) Subdomains Enumeration:

طيب إيش كان الهدف منها ؟ نشوف

ونتيجة للفحص ، حصّل دومين فرعي وهو

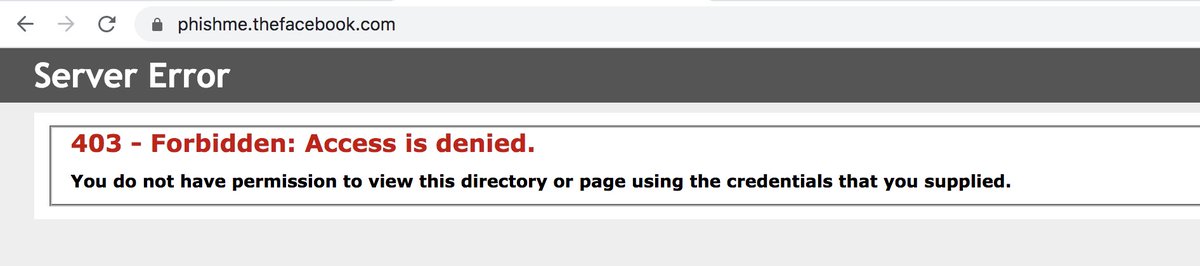

وبعد دخوله كان قدّامه حبيب الكل

403 Forbidden

بدأ يتقدم خطوة للأمام ، وقرر يسوي خطوته الثانية وهي

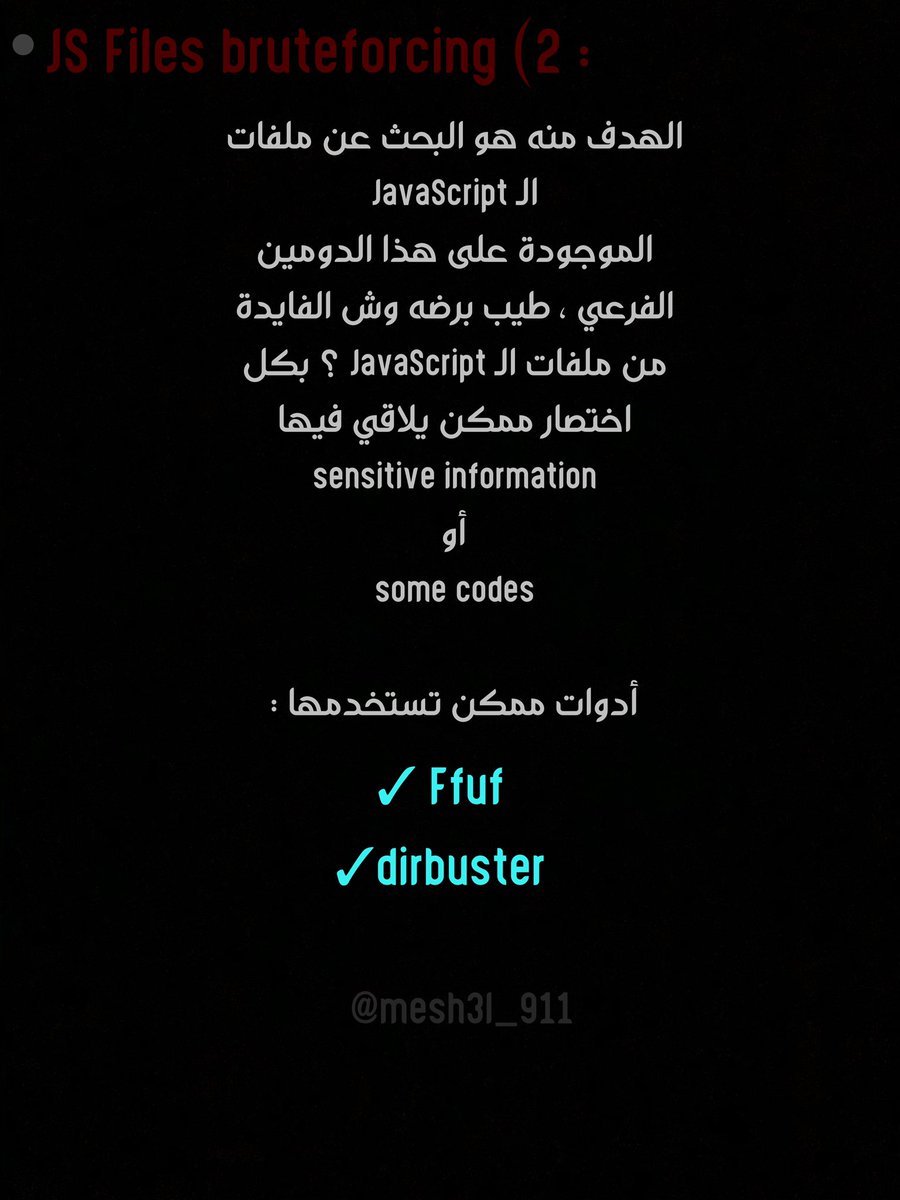

2) JS Files bruteforcing

طيب وش يعني ذي ؟ نشوف

ونتيجة للفحص لقى ملف اسمه Home.js ، حلوين حلوين بدأ هنا الأكشن 🔥.

أول شي ممكن يسويه ، يروح يشوف محتوى الملف وهذا بالفعل اللي صار

وبكذا ننتقل للمرحلة الأخيرة وهي

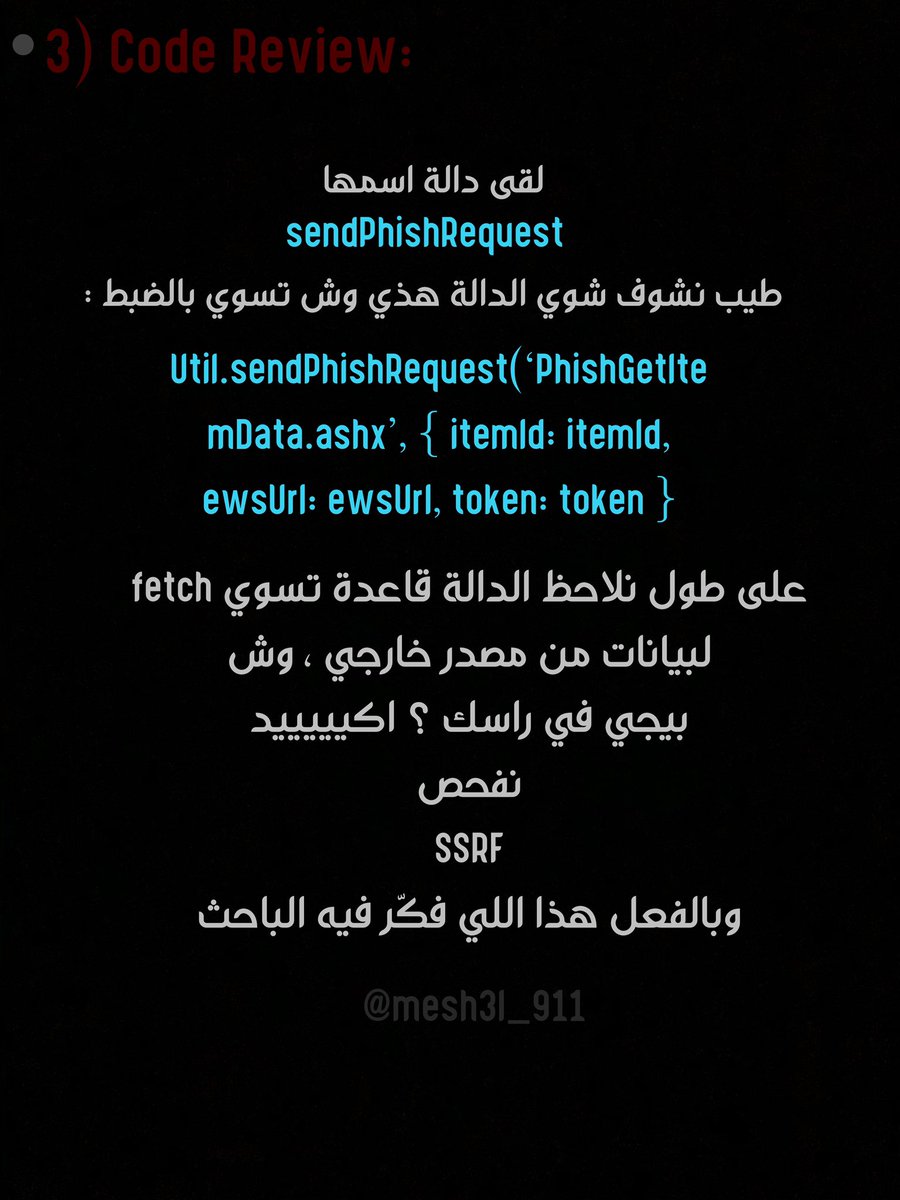

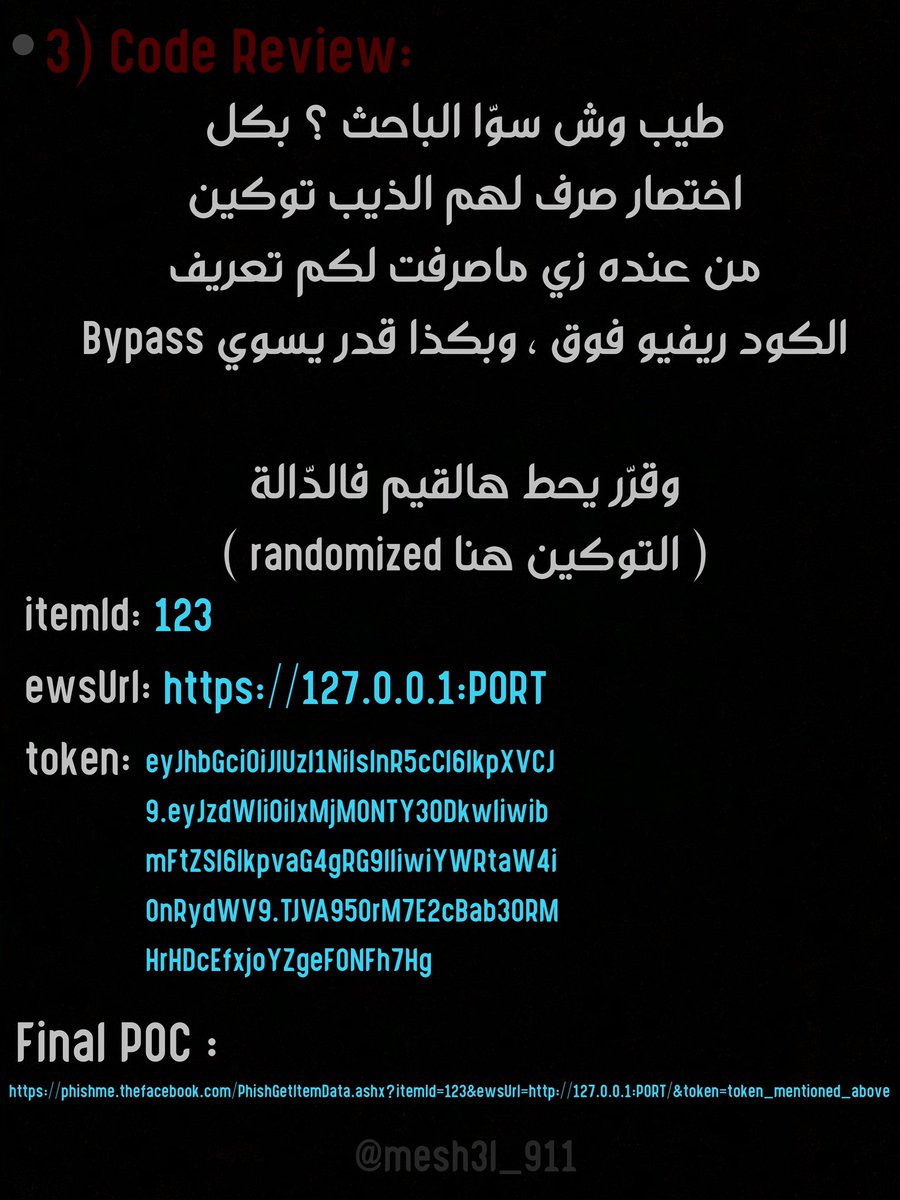

3) Code Review :

بكل اختصار هي عملية فحص الكود بحثاً عن أي ضعف برمجي < صرفت لكم تعريف

طيب بعد مافحص لين طلعت عيونه وش لقى داخل الملف ؟ نشوف

لكن للاسف فيه هنا مشكلة ، لو ركّزتوا ، الدّالة تتطلّب Token :(

هاه خلاص نسحب ؟ نشوف وش قرّر هو

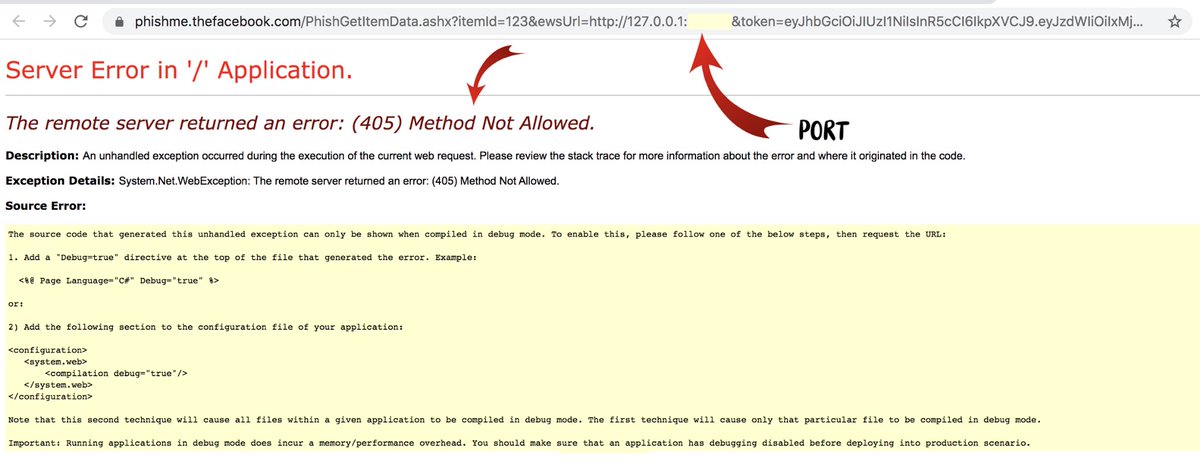

وهذا كان الناتج النهائي :

نكتفي بكلام الباحث عن ال Impact :

“ The stack-traces helped to gather information about the internal requests sent “

أخيراً زي ماأقول بكل مرة ، أتمنى يستفيد من الموضوع ولو شخص واحد فقط .

موفقين ودعواتكم 🙏🏻

Happy Hunting.

بقلم :

اخوي Mesh3l

في حفظ الله ورعايته ورحمته

About Toulay

0 Comments:

إرسال تعليق